Блокирование сайтов в роутере MikroTik

- Блокирование сайтов по имени

- Блокирование сайтов по IP-адресу

- Блокирование HTTPS сайтов

- Блокирование сайтов с помощью статических DNS записей

- Блокирование сайтов с помощью Proxy сервера

В этой инструкции вы узнаете, как заблокировать любой сайт в роутере MikroTik, социальную сеть одноклассники, вконтакте и т.п.

Блокирование сайтов по имени

В MikroTik RouterOS, начиная с версии 6.36, появилась возможность указывать DNS-имена сайтов в адрес-листах, а роутер сам определяет их IP-адреса или диапазоны IP-адресов. Поэтому процесс блокировки сайтов с помощью фаервола существенно упростился.

В RouterOS 6.36 и выше откройте меню NewTerminal и выполните следующие команды для блокировки сайтов:

/ip firewall address-list add list=BlockedSites address=youtube.com disabled=no

/ip firewall address-list add list=BlockedSites address=vk.com disabled=no

/ip firewall address-list add list=BlockedSites address=ok.ru disabled=no

# Добавляем в фаервол правило блокировки сайтов из списка BlockedSites

/ip firewall filter add chain=forward src-address-list=BlockedSites protocol=tcp action=reject reject-with=tcp-reset comment="BlockedSites" disabled=no

# Перемещаем в фаерволе правило BlockedSites вверх выше остальных правил

/ip firewall filter move [find comment="BlockedSites"] 1

Cписок запрещенных сайтов можно редактировать в меню IP - Firewall на вкладке Address Lists.

Правило блокировки находится в меню IP - Firewall на вкладке Filter Rules.

RouterOS по имени сайта неплохо определяет диапазоны IP-адресов, но не идеально. Мне не удалось с помощью данного способа заблокировать сайты facebook.com и instagram.com, поскольку MikroTik нашел не все необходимые диапазоны IP-адресов. Пришлось вручную найти необходимые IP-адреса и добавить их. Как это сделать, написано ниже.

Блокирование сайтов по IP-адресу

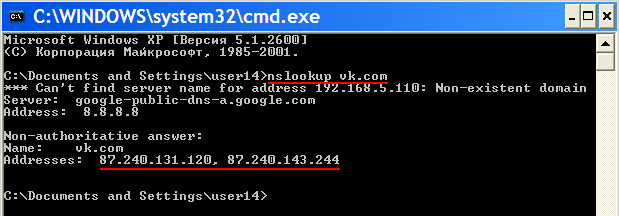

Фаервол позволяет заблокировать сайт по его IP-адресу. Узнать IP-адрес сайта можно в Windows, набрав в консоли команду nslookup имя сайта, например nslookup vk.com.

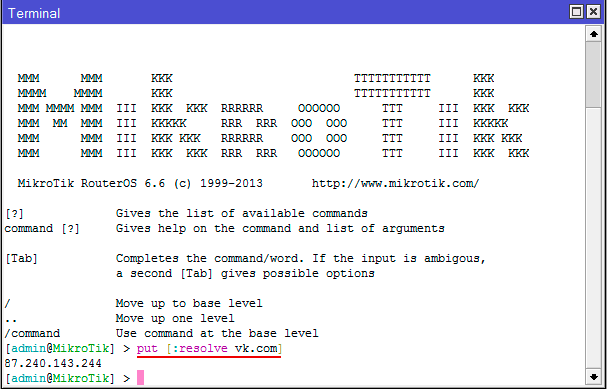

Чтобы выполнить команду nslookup в маршрутизаторе MikroTik, откройте меню New Terminal и выполните команду-аналог put [:resolve vk.com]

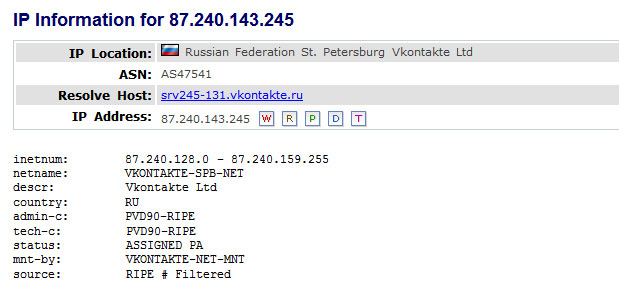

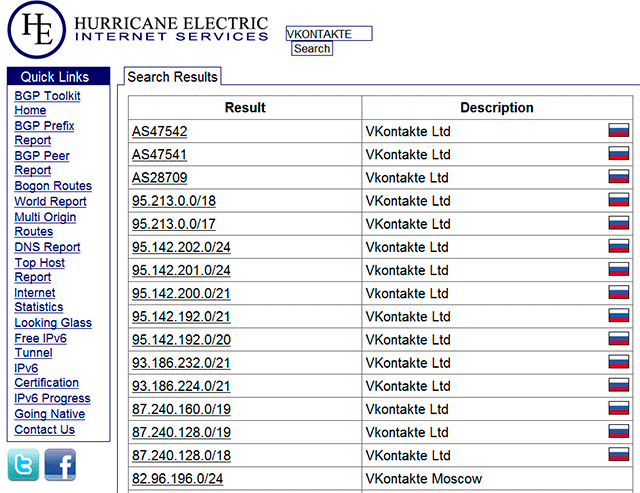

Сайты социальных сетей имеют много серверов с разными IP-адресами и вышеуказанные команды могут не показать адреса всех серверов. Поэтому лучше всего с помощью онлайн сервисов whois узнать, какие сети принадлежат данной социальной сети. Например, Vkontakte Ltd принадлежит сеть 87.240.128.0/18 и 93.186.224.0/22.

В поиске IP-адресов также поможет сервис bgp.he.net

После того, как мы узнали нужные нам IP-адреса, выполните в терминале MikroTik следующие команды:

/ip firewall address-list add list=BlockedSites address=87.240.143.244 disabled=no

/ip firewall address-list add list=BlockedSites address=87.240.128.0/18 disabled=no

/ip firewall address-list add list=BlockedSites address=93.186.224.0/22 disabled=no

# Добавляем в фаервол правило блокировки IP-адресов из списка BlockedSites

/ip firewall filter add chain=forward src-address-list=BlockedSites protocol=tcp action=reject reject-with=tcp-reset comment="BlockedSites" disabled=no

# Перемещаем в фаерволе правило BlockedSites вверх выше остальных правил

/ip firewall filter move [find comment="BlockedSites"] 1

Блокирование социальных сетей довольно трудоемкий процесс, поскольку социальные сети открывают дубликаты своих сайтов с другими именами и IP адресами серверов. Продвинутые пользователи обходят ограничения еще с помощью сайтов анонимайзеров. Поэтому блокируя доступ к социальным сетям, вам также придется выискивать сайты анонимайзеры и тоже их блокировать.

Блокирование HTTPS сайтов

Сейчас в интернете много сайтов используют защищенный протокол https, который шифрует данные. Поэтому контент таких сайтов очень сложно фильтровать. В MikroTik RouterOS, начиная с версии 6.41.1, появилась возможность блокировать https-сайты (TLS трафик) с помощью расширения TLS SNI, называемого «TLS-HOST»

Например, чтобы заблокировать сайт youtube.com, выполните в терминале MikroTik следующие команды:

/ip firewall filter add chain=forward dst-port=443 protocol=tcp tls-host=*.youtube.com action=reject comment="BlockHttpsSite" disabled=no

# Перемещаем в фаерволе правило BlockHttpsSite вверх выше остальных правил

/ip firewall filter move [find comment="BlockHttpsSite"] 1

В параметре tls-host можно указывать имена сайтов, составленных с использованием синтаксиса GLOB. Этот синтаксис используют для создания подстановочных знаков в имени сайта.

Обратите внимание, что если фрейм TLS handshake будет фрагментирован на несколько TCP сегментов (пакетов), то невозможно будет сопоставить имя сайта и заблокировать его.

Блокирование сайтов с помощью статических DNS записей

Заблокировать доступ к сайту можно также, создав статическую DNS запись с названием сайта и несуществующим IP адресом для него, например 127.0.0.1. Перед именем сайта бывает автоматически приписывается www, поэтому нужно создавать две записи, например odnoklassniki.ru и www.odnoklassniki.ru

Откройте меню NewTerminal и выполните следующие команды для блокировки одноклассников:

/ip dns static add name="www.odnoklassniki.ru" address=127.0.0.1

У пользователей заблокированные сайты еще будут открываться некоторое время, потому что на компьютерах есть DNS кэш, в котором временно хранятся имена посещенных сайтов и их IP адреса. Для очистки DNS кэша на компьютере нужно запустить командную строку cmd и ввести команду ipconfig /flushdns.

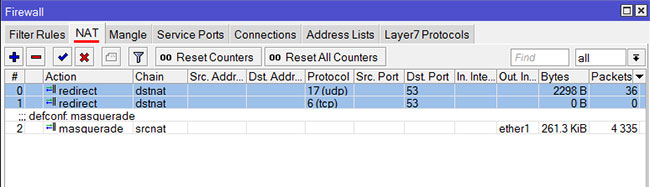

Такой способ блокирования сайтов будет работать только в том случае, если пользователь использует DNS сервер центрального роутера MikroTik. Если пользователь настроит вручную другой адрес DNS сервера, то ограничение работать не будет. Поэтому все DNS запросы необходимо завернуть на наш роутер. Для этого откройте меню New Terminal и выполните следующие команды:

add chain=dstnat protocol=udp dst-port=53 action=redirect

add chain=dstnat protocol=tcp dst-port=53 action=redirect

Далее перейдите в меню IP - Firewall и на вкладке NAT переместите созданные правила вверх. Теперь все DNS запросы будут идти через наш роутер.

Блокирование сайтов с помощью Proxy-сервера

Закрыть доступ к сайтам можно также с использованием прозрачного proxy-сервера MikroTik.

Разрешим использование прокси-сервера и настроим его. Для этого откройте New Terminal и выполните следующие команды:

set enabled=yes

set src-address=0.0.0.0

set port=8080

set parent-proxy=0.0.0.0

set parent-proxy-port=0

set cache-administrator="webmaster"

set max-cache-size=none

set cache-on-disk=no

set max-client-connections=600

set max-server-connections=600

set max-fresh-time=3d

set always-from-cache=no

set cache-hit-dscp=4

set serialize-connections=no

Делаем proxy-сервер прозрачным:

Закрываем доступ к прокси-серверу со стороны интернета:

Вводим команду блокировки сайта:

- Звичайна форма

Відгуки про статтю

Для особо продвинутых пользователей придется выискивать и блокировать сайты анонимайзеры, VPN сервера Opera и др. VPN сервисы.

В общем этот процесс очень трудоемкий, если эти сайты нужно по настоящему заблокировать.

Днс в маршрутизатор прописали и делов.

Нужно дополнительно настроить защиту от альтернативных DNS серверов.

В чем может быть проблема?

Добавил правило на роутере

/ip firewall filter add chain=forward dst-port=443 protocol=tcp tls-host=*.youtube.com action=reject comment="BlockHttpsSite" disabled=no

поставил его 1-м,но даже счетчик не считает пакеты.

Сделал 2 правила:

1. Разрешение списка сайтов из адрес листа.

2. Заблокировать весь трафик.

Итог - блокируется весь трафик.

PS блокировка определенных сайтов по доменному имени работает.

Создать список в Address Lists

Добавить исключение с параметром (!) \"Кроме этого списка\" в правиле фильтра во вкладке Advanced - Src. Address List

например в хттпс ссылке есть выражение RLC9cLCC6pI

*RLC9cLCC6pI

*RLC9cLCC6pI*

Какие есть решение данного вопроса? Блочить конкретно по static IP адресам хостов? Или есть еще какие-то альтернативы?