Проброс портов в роутере MikroTik

Проброс портов в роутере MikroTik (port forwarding) позволяет организовать удаленный доступ из интернета к какому-нибудь устройству внутри вашей локальной сети (к IP-камере, Web, FTP или игровому серверу).

В данной статье мы рассмотрим пример, как пробросить порты в роутере MikroTik, чтобы получить доступ к IP-камере в локальной сети.

Ваш роутер обязательно должен иметь белый IP-адрес, по которому к нему можно подключиться из интернета. В роутере MikroTik проверить белый ли у вас IP-адрес можно следующим образом:

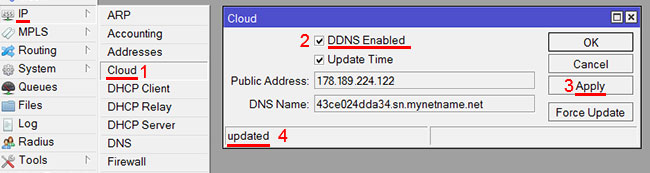

- Откройте меню IP - Cloud

- Поставьте галочку DDNS Enabled

- Нажмите кнопку Apply

- Если после этого отобразиться статус "updated" без ошибок, то у вас белый IP-адрес.

Если в правом нижнем углу отображается ошибка типа "DDNS server received request from IP 67.170.73.47 but your local IP was 104.12.152.1; DDNS service might not work.", то у вас серый IP-адрес. В этом случае вам нужно обратиться к провайдеру для получения белого IP-адреса. У некоторых провайдеров это платная услуга.

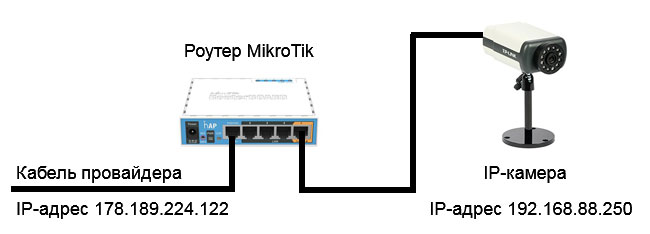

Итак, у нас имеется роутер MikroTik с белым IP-адресом 178.189.224.122. Он имеет внутреннюю подсеть 192.168.88.0/24.

Внутри подсети есть IP-камера с адресом 192.168.88.250, у которой есть Web-интерфейс, работающий на 80 порту. Нам нужно обеспечить доступ из интернета к Web-интерфейсу IP-камеры.

Необходимо сделать так, чтобы при открытии в браузере адреса http://178.189.224.122:10000, мы попадали на Web-интерфейс IP-камеры.

10000 в адресной строке - это произвольный номер порта. Его желательно указывать в диапазоне от 49152 до 65535. Можно также использовать диапазон от 1024 до 49151, если вы уверены, что указанный порт не будет конфликтовать с какой-то программой.

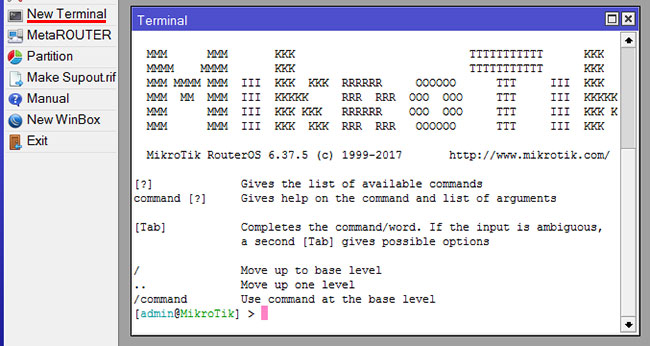

Для проброса портов в роутере MikroTik откройте меню New Terminal и выполните команды, описанные ниже.

Первым делом добавляем правило маскарадинга для подсети 192.168.88.0/24

Далее обращения из интернета к порту 10000, перенаправляем во внутреннюю сеть на устройство 192.168.88.250 и порт 80.

Обращения из локальной сети к внешнему IP-адресу 178.189.224.122 и порту 10000 перенаправляем в локальную сеть на устройство 192.168.88.250 и порт 80, а не в интернет.

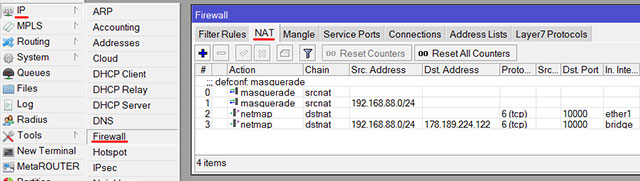

Созданные правила можно посмотреть в меню IP - Firewall на вкладке NAT.

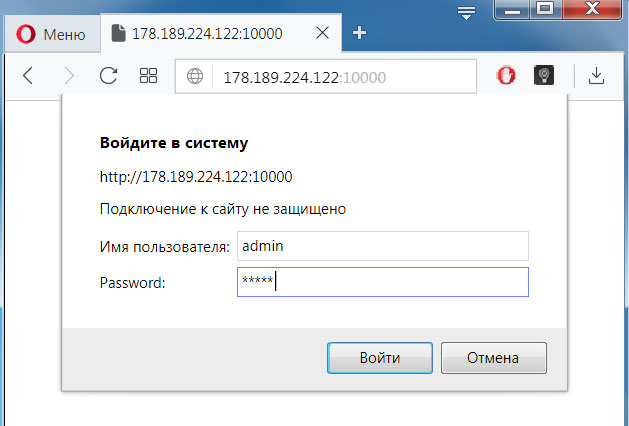

Теперь открываем в браузере адрес http://178.189.224.122:10000. Появляется окно с вводом пароля.

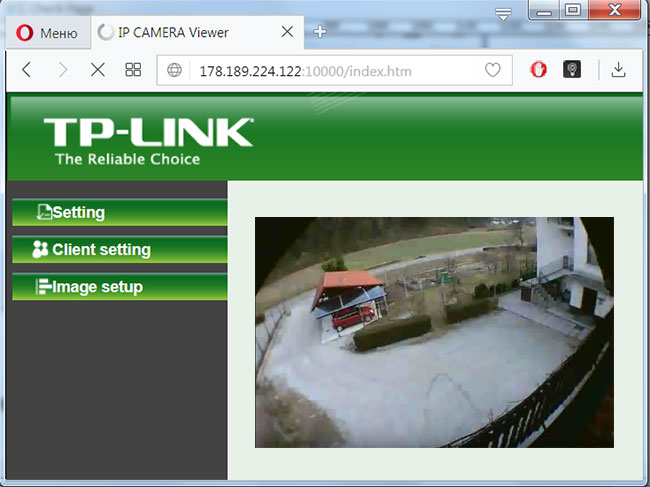

Вводим логин, пароль и попадаем на Web-страничку с видео и настройками IP-камеры.

Я еще захотел просматривать видео на планшете в полноэкранном режиме без использования Web-интерфейса. В этом поможет программа VLC media player. Она может отображать видеопоток по протоколу RTSP, который поддерживает моя камера TP-Link. Протокол RTSP использует порт 554, поэтому его нужно пробросить в роутере MikroTik.

Обращения из интернета к порту 554, перенаправляем во внутреннюю сеть на устройство 192.168.88.250 и порт 554.

Обращения из локальной сети к внешнему IP-адресу 178.189.224.122 и порту 554 перенаправляем в локальную сеть на устройство 192.168.88.250 и порт 554, а не в интернет.

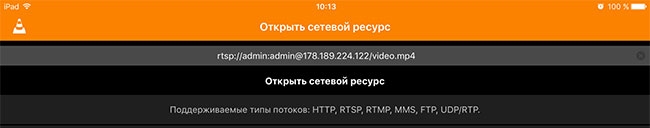

Теперь запускаем на планшете программу VLC media player и выбираем открыть Сетевой ресурс. В ОС Windows в VLC media player нужно открыть меню Медиа - Открыть URL.

Вводим адрес rtsp://login:passwd@178.189.224.122/video.mp4

, где login - логин для доступа к IP-камере, passwd - пароль для доступа к IP-камере, 178.189.224.122 - внешний IP-адрес роутера.

Строка RTSP запроса для вашей модели камеры может отличаться. Поэтому уточните на сайте производителя или в документации к камере, как она правильно прописывается. Также удостоверьтесь, что ваша камера поддерживает протокол RTSP и он включен в настройках.

Далее нажмите Открыть сетевой ресурс. В нижней части появится миниатюра видео с камеры. Нажмите на нее.

![]()

После этого видео на планшете откроется в полноэкранном режиме.

----------------------------------------------------------------------

Удаленно настраиваем оборудование. Стоимость.

Vodafone: +38 095 406-06-02

Киевстар: +38 067 675-65-55

Life: +38 093 889-78-96

- Звичайна форма

Відгуки про статтю

https://adminbook.click/mikrotik-nastrojka-probrosa-porta-chtoby-i-iz-lokalnoj-seti-rabot al/

Варианты:

В ящике: не настроен/слетел доступ не надежным приложениям

включилась двух этапная аутентификация

На микротике в порыве, могли запрещающими правилами фаервола закрыть все что не разрешено, тогда временно отключите все запреты проверьте работу отправки почты, если заработает добавьте выше правило разрешение на почтовые порты

На втором микротике нужно разрешить доступ на порт 8291.

И не забудь перетащить созданные правила выше запрещающих.

# На первом роутере

/ip firewall nat add action=netmap chain=dstnat dst-port=10000 in-interface=ether1 protocol=tcp to-addresses=IP_второго_роутера to-ports=8291

/ip firewall nat add action=netmap chain=dstnat dst-address=Белый_IP_первого_роутера dst-port=10000 in-interface=bridge protocol=tcp src-address=192.168.88.0/24 to-addresses=IP_второго_роутера to-ports=8291

# На втором роутере

/ip firewall filter add action=accept chain=input disabled=no in-interface=ether1-gateway dst-port=8291 protocol=tcp comment="access to winbox"

При подключении на Белый_IP_первого_роутера по порту 8291 будешь попадать на первый роутер.

При подключении на Белый_IP_первого_роутера по порту 10000 будешь попадать на второй роутер.

Или настроить MikroTik в режиме коммутатора, чтобы он был в одной подсети с первый роутером, и тогда проброс портов нужно сделать только на первом роутере с белым IP.

Пробрасывай на MikroTik 80 порт к прибору и все. Больше ничего ты не сделаешь.