Разделение локальной сети с помощью VLAN

Содержание:

Функция VLAN (Virtual Local Area Network) позволяет создать несколько виртуальных интерфейсов на одном физическом сетевом интерфейсе. С помощью VLAN можно разделять или объединять сегменты локальной сети, независимо от ее физической топологии. О том, что такое виртуальная локальная сеть, доступно написано в статье что такое VLAN.

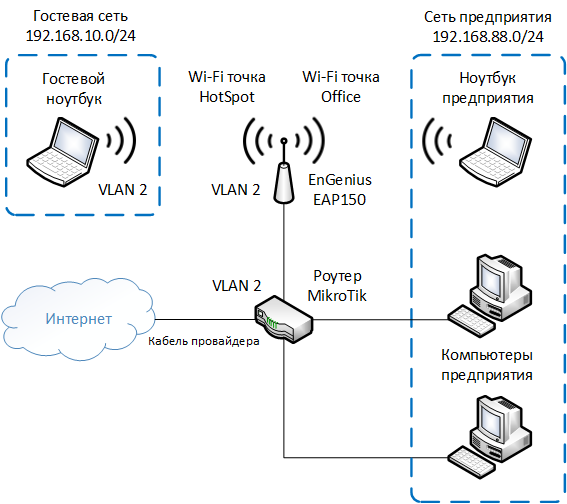

В этой статье мы рассмотрим пример разделения гостевой Wi-Fi сети и Wi-Fi сети предприятия с помощью VLAN. Будет подробно описана настройка VLAN в роутере MikroTik и Wi-Fi точке доступа EnGenius.

Описание задачи: Есть локальная сеть предприятия, к которой подключены компьютеры по кабелю и ноутбуки по Wi-Fi. В комнате для совещаний нужно предоставить свободный доступ (HotSpot) к интернету по Wi-Fi, но в целях безопасности требуется изолировать гостей от сети предприятия.

Для решения задачи понадобится оборудование с поддержкой функции VLAN. В примере будет использоваться следующее оборудование:

- роутер MikroTik RB750;

- Wi-Fi точка доступа EnGenius EAP150.

Рассмотрим упрощенную схему локальной сети предприятия.Кабель провайдера с интернетом подключается к роутеру. К роутеру по сетевому кабелю подключены компьютеры предприятия . Также к маршрутизатору подключена физически одна Wi-Fi точка доступа. На ней созданы две виртуальные Wi-Fi точки с названиями Office и HotSpot. К Office будут подключаться по Wi-Fi ноутбуки предприятия, а к HotSpot — гостевые ноутбуки для выхода в интернет.

Wi-Fi точка HotSpot изолирована в отдельную виртуальную сеть с названием VLAN2. Сеть предприятия не будем выносить в отдельный VLAN, чтобы не усложнять схему и настройку.

1. Настройка MikroTik VLAN

Приступим к настройке оборудования. В первую очередь настроим роутер MikroTik RB750.

1.1 Сброс настроек роутера

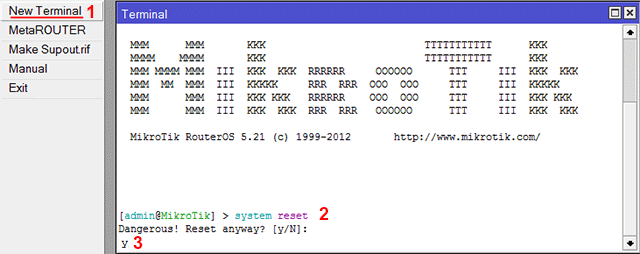

Настройку роутера MikroTik будем выполнять с чистой конфигурации. Поэтому полностью сбросим конфигурацию роутера через программу Winbox:

- Откройте в меню New Terminal;

- Введите команду system reset;

- Нажмите кнопку y на клавиатуре, чтобы подтвердить сброс настроек.

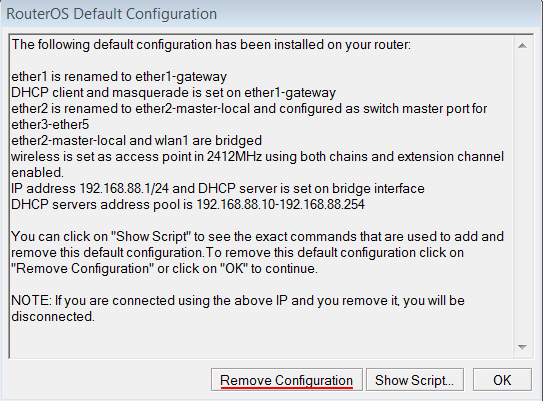

После перезагрузки роутера откройте Winbox, и в появившемся окне нажмите кнопку Remove Configuration для очистки конфигурации.

1.2 Настройка WAN порта

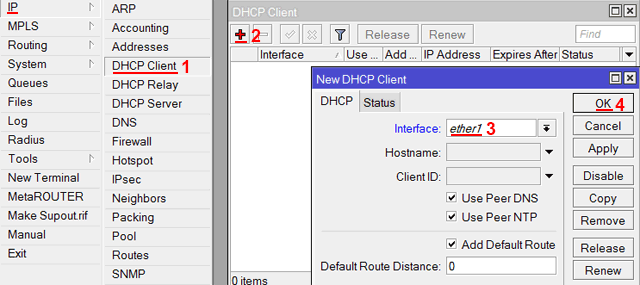

Настроим WAN порт роутера, к которому подключен кабель провайдера. Как выполнить статические настройки или PPPoE можете посмотреть в статье настройка роутера MikroTik. В нашем случае маршрутизатор получает настройки от провайдера автоматически по DHCP, поэтому делаем динамическую настройку:

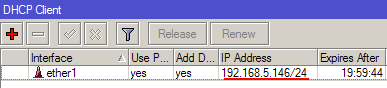

- Откройте меню IP - DHCP Client;

- В появившемся окне нажмите красный плюсик;

- В новом окне в списке Interface: выбираем WAN интерфейс ether1;

- Нажимаем кнопку OK для сохранения настроек.

После этого в столбце IP Adress появится IP адрес WAN порта, полученный от провайдера.

Проверяем наличие соединения с интернетом:

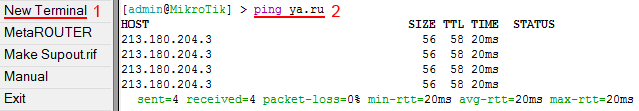

- Откройте New Terminal;

- Введите команду ping ya.ru, чтобы пропинговать сайт ya.ru.

Пошли пинги по 20ms, значит есть соединение с интернетом. Завершаем выполнение ping нажатием клавиш Ctrl+C.

1.3 Объединение LAN портов в Bridge

Чтобы компьютеры офисной сети, подключенные по кабелю к разным LAN портам роутера, могли связываться друг с другом, объединим порты роутера в мост Bridge.

Добавляем интерфейс Bridge:

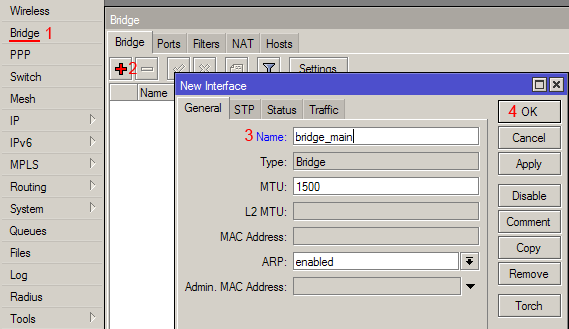

- Откройте меню Bridge;

- Нажмите "красный плюсик";

- В поле Name укажите название интерфейса bridge_main;

- Нажмите кнопку ОК.

Добавляем LAN порты в Bridge:

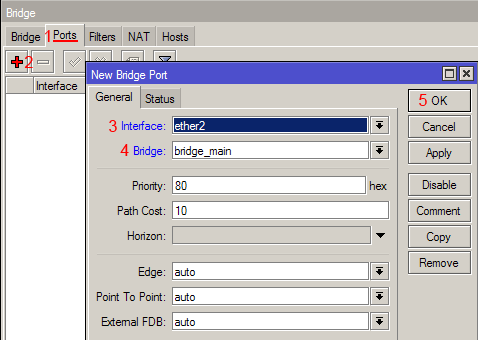

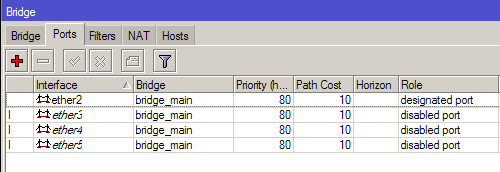

- Перейдите на вкладку Ports;

- Нажмите "красный плюсик";

- В списке Interface выберите второй порт роутера ether2;

- В списке Bridge выберите интерфейс bridge_main;

- Нажмите кнопку ОК.

Добавьте аналогичным образом в bridge_main порты ether3, ether4 и ether5. В итоге у вас должен появиться список портов, как на рисунке ниже.

1.4 Добавление VLAN интерфейса

Создадим на интерфейсе bridge_main виртуальный интерфейс с названием vlan2, который позволит изолировать Wi-Fi точку HotSpot от сети предприятия.

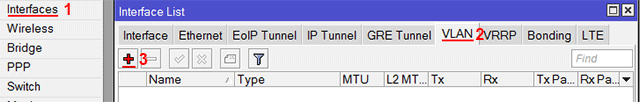

- Откройте меню Interfaces;

- Перейдите на вкладку VLAN;

- Нажмите "красный плюсик";

- В появившемся окне в поле Name указываем название интерфейса vlan2;

- В поле VLAN ID указываем идентификатор виртуальной сети, равный 2. Сетевое оборудование с поддержкой VLAN не оперирует именами виртуальных сетей, а использует цифры от 1 до 4094. VLAN ID - это, по сути, имя виртуального интерфейса, которое будет использоваться оборудованием между собой. Единицу в качестве идентификатор использовать не рекомендуется, поскольку некоторые производители используют VLAN ID 1 в качестве значения по умолчанию;

- В списке Interface выбираем интерфейс bridge_main;

- Нажимаем кнопку OK для создания VLAN интерфейса.

Назначение IP адресов локальным сетям

Компьютеры сети предприятия и гостевой будут находиться в разных подсетях. Сеть предприятия будет использовать подсеть 192.168.88.1/24, а гостевая сеть 192.168.10.1/24. Настроим IP адреса локальных сетей.

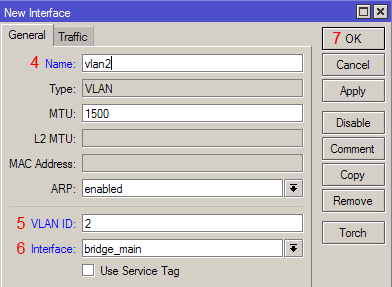

Настройка IP адреса сети предприятия:

- Откройте меню IP - Addresses;

- Нажмите "красный плюсик";

- В поле Address введите 192.168.88.1/24;

- В списке Interface выберите интерфейс bridge_main;

- Нажимаем кнопку OK.

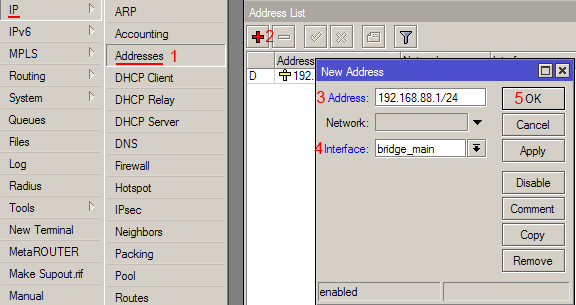

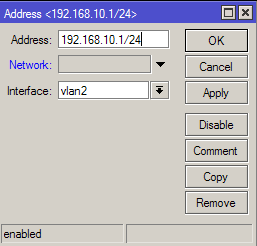

Настройка IP адреса гостевой сети:

- Откройте меню IP - Addresses;

- Нажмите "красный плюсик";

- В поле Address введите 192.168.10.1/24;

- В списке Interface выберите виртуальный интерфейс vlan2;

- Нажимаем кнопку OK.

1.5 Настройка пула адресов

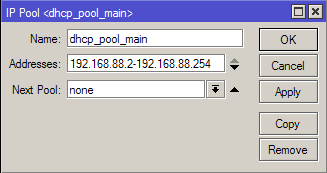

Компьютерам сети предприятия и гостевой сети будем по DHCP присваивать IP адреса из разных подсетей. Сеть предприятия будет использовать диапазон 192.168.88.2–192.168.88.254, а гостевая сеть 192.168.10.2–192.168.10.254. Зададим с помощью пула диапазоны IP адресов.

Добавляем диапазон IP адресов предприятия:

- Откройте меню IP - Pool;

- Нажмите "красный плюсик";

- В появившемся окне в поле Name укажите название dhcp_pool_main;

- В поле Addresses пропишите диапазон 192.168.88.2–192.168.88.254 ;

- Нажмите кнопку OK для сохранения пула адресов.

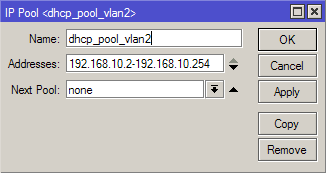

Добавляем диапазон IP адресов гостевой сети аналогичным образом:

- Нажмите "красный плюсик";

- В появившемся окне в поле Name указываем название dhcp_pool_vlan2;

- В поле Addresses прописываем диапазон 192.168.10.2–192.168.10.254 ;

- Нажимаем кнопку OK для сохранения пула адресов.

1.6 Настройка DHCP серверов

Чтобы компьютеры получали сетевые настройки автоматически, необходимо настроить DHCP сервера. Поскольку у нас будут две сети, то нужно настроить два DHCP сервера.

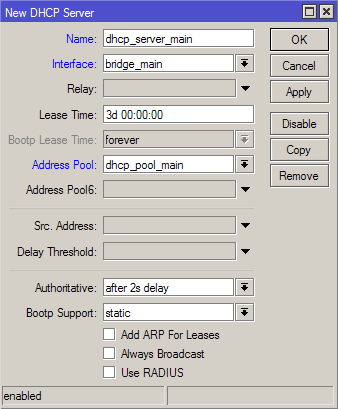

Настраиваем DHCP сервер внутренней сети предприятия:

- Откройте меню IP - DHCP server;

- Нажмите "красный плюсик";

- В появившемся окне в поле Name укажите название dhcp_server_main;

- В списке Interface выберите интерфейс офисной сети bridge_main;

- В списке Address Pool выберите пул IP адресов dhcp_pool_main, которые будут присваиваться компьютерам предприятия;

- Нажмите кнопку OK.

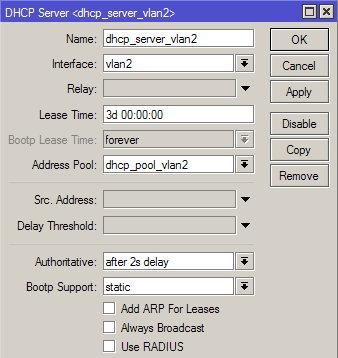

Настраиваем DHCP сервер гостевой сети аналогичным образом:

- Нажмите "красный плюсик";

- В появившемся окне в поле Name укажите название dhcp_server_vlan2;

- В списке Interface выберите виртуальный интерфейс гостевой сети vlan2;

- В списке Address Pool выберите пул IP адресов dhcp_pool_vlan2, которые будут присваиваться гостевым ноутбукам;

- Нажмите кнопку OK.

Теперь переходим на вкладку Networks и добавляем наши сети:

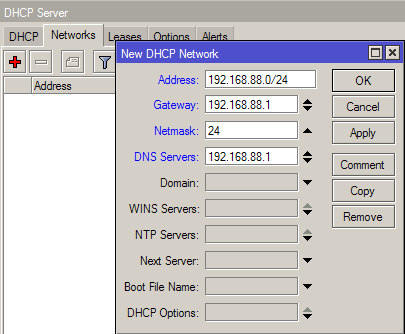

Добавляем сеть предприятия:

- Нажмите "красный плюсик";

- В поле Address укажите сеть предприятия 192.168.88.0/24;

- В поле Gateway укажите адрес шлюза 192.168.88.1;

- В поле Netmask укажите маску 24;

- В поле DNS Servers укажите адрес DNS сервера 192.168.88.1;

- Нажмите кнопку OK.

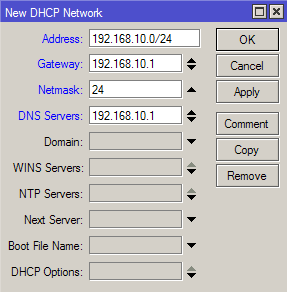

Добавляем гостевую сеть:

- Нажмите "красный плюсик";

- В поле Address укажите сеть предприятия 192.168.10.0/24;

- В поле Gateway укажите адрес шлюза 192.168.10.1;

- В поле Netmask укажите маску 24;

- В поле DNS Servers укажите адрес DNS сервера 192.168.10.1;

- Нажмите кнопку OK.

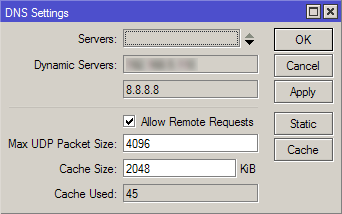

1.7 Настройка DNS сервера

- Откройте меню IP - DNS и нажмите кнопку Settings;

- Поставьте галочку Allow Remote Request;

- Нажмите кнопку OK.

1.8 Включение NAT

Чтобы компьютеры имели выход в интернет, нужно настроить NAT для двух сетей.

Настройка NAT для внутренней сети предприятия:

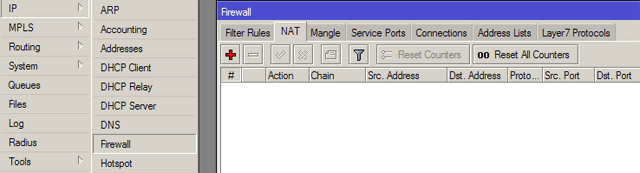

- Откройте меню IP - Firewall;

- Перейдите на вкладку NAT;

- Нажмите "красный плюсик";

- В списке Chain выберите srcnat;

- В поле Src. Address укажите диапазон IP адресов сети предприятия 192.168.88.0/24;

- В списке Out Interface выберите WAN порт ether1, на который приходит интернет от провайдера;

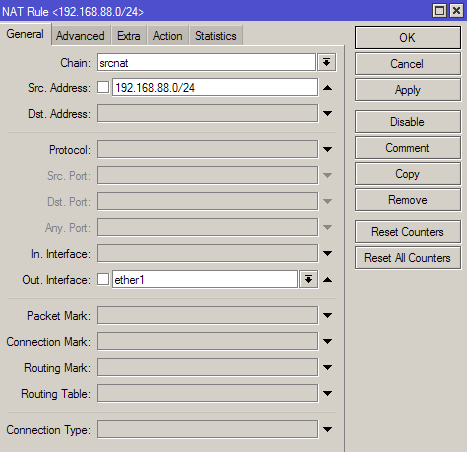

- Перейдите на вкладку Action;

- В списке Action выберите masquerade;

- Нажмите кнопку OK.

Настройка NAT для гостевой сети выполняется аналогичным образом, только используется другой диапазон IP адресов и порт vlan2:

- Нажмите "красный плюсик";

- В списке Chain выберите srcnat;

- В поле Src. Address укажите диапазон IP адресов гостевой сети 192.168.10.0/24;

- В списке Out Interface выберите WAN порт ether1, на который приходит интернет от провайдера;

- Перейдите на вкладку Action;

- В списке Action выберите masquerade;

- Нажмите кнопку OK.

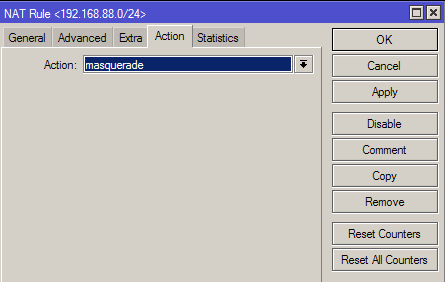

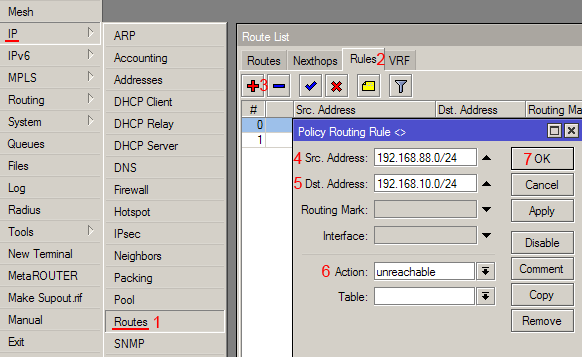

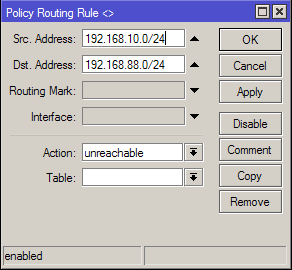

1.9 Изоляция подсетей

Чтобы компьютеры из офисной сети и сети хотспота не видели друг друга, нужно изолировать подсети. Это можно сделать двумя способами: через Firewall или правила маршрутизации Route Rules. Мы опишем, как изолировать подсети в MikroTik с помощью Route Rules.

- Откройте меню IP - Routes;

- Перейдите на вкладку Rules;

- Нажмите "красный плюсик";

- В поле Src. Address укажите офисную подсеть 192.168.88.0/24;

- В поле Dst. Address укажите гостевую подсеть 192.168.10.0/24;

- В списке Action выберите unreachable;

- Нажмите кнопку OK.

Добавляем второе правило аналогичным образом, только меняем местами подсети.

- Нажмите "красный плюсик";

- В поле Src. Address укажите офисную подсеть 192.168.10.0/24;

- В поле Dst. Address укажите гостевую подсеть 192.168.88.0/24;

- В списке Action выберите unreachable;

- Нажмите кнопку OK.

Настройка роутера MikroTik для использования VLAN выполнена. Теперь приступим к настройке точки доступа EnGenius EAP150 с поддержкой VLAN.

2 Настройка EnGenius VLAN

Подробная инструкция по настройке точки доступа EnGenius EAP150 описана в статье настройка точки доступа EnGenius EAP150. Мы остановимся на основных моментах настройки устройства.

Подключаем точку доступа к компьютеру, заходим в ее Web-интерфейс по IP адресу 192.168.1.1. Вводим Username: admin, Password: admin и приступаем к настройке.

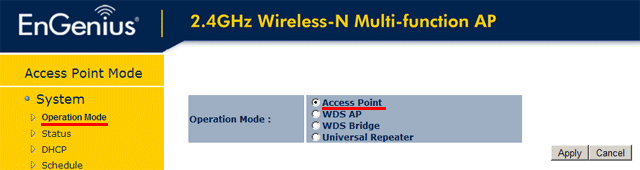

2.1 Создание двух виртуальных Wi-Fi точек

Чтобы устройство работало беспроводной точкой доступа, перейдите в меню System - Operation Mode и выберите режим Access Point. Нажмите кнопку Apply для применения настроек.

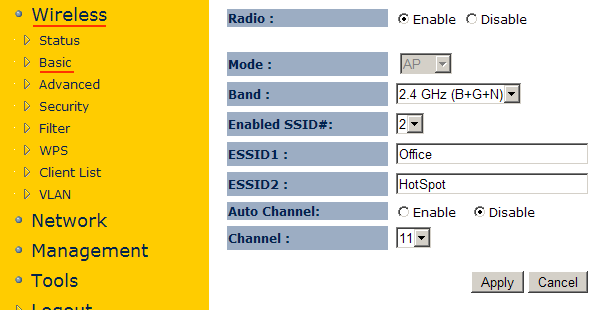

Переходим в меню Wireless - Basic и настраиваем две Wi-Fi точки Office и HotSpot.

- В списке Enabled SSID выберите цифру 2, чтобы можно было ввести два названия точки доступа;

- В поле ESSID1 вводим название Wi-Fi точки Office - это будет беспроводная сеть предприятия;

- В поле ESSID2 вводим название Wi-Fi точки HotSpot - это беспроводная сеть для подключения гостей;

- AutoChannel оставьте Enable, если хотите чтобы точка сама выбирала Wi-Fi канал, на котором будет работать. У нас на других каналах есть много других Wi-Fi точек, создающих помехи. Поэтому мы выбрали AutoChannel: Disable и в списке Channel вручную указали более свободный канал 11;

- Нажмите кнопку Apply для применения настроек.

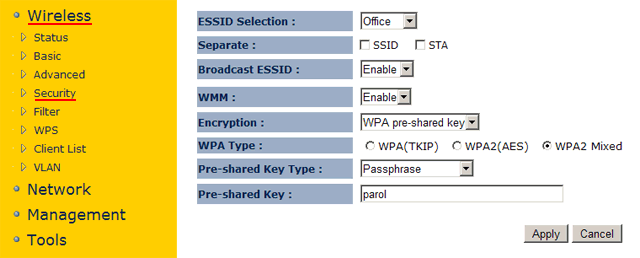

2.2 Настройка безопасности

На Wi-Fi точку Office нужно установить пароль для подключения к внутренней сети предприятия.

- Откройте меню Wireless - Security;

- В списке ESSID Selection выберите название точки Office;

- В списке Encryption выберите шифрование WPA pre-shared key;

- В WPA Type выберите тип шифрования WPA2 Mixed;

- В списке Pre-shared Key Type выберите тип ключа Passphrase;

- В поле Pre-shared Key введите пароль для подключения к Wi-Fi точке Office;

- Нажмите кнопку Apply для применения настроек.

Ко второй Wi-Fi точке HotSpot будем предоставлять доступ без пароля.

Также не забудьте в меню Management - Admin изменить пароль для входа в настройки точки доступа EnGenius.

2.3 Настройка VLAN виртуальной точки HotSpot

Как вы помните, в роутере MikroTik создан виртуальный интерфейс vlan2 с идентификатором 2. Чтобы связать Wi-Fi точку HotSpot с интерфейсом роутера vlan2 , нужно точке HotSpot также присвоить идентификатор 2.

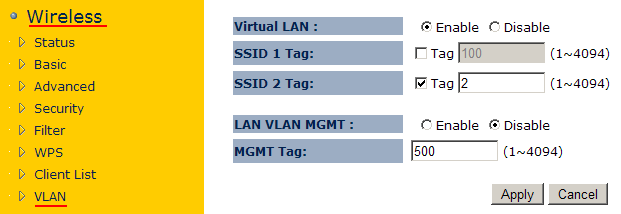

- Откройте меню Wireless - VLAN;

- Выберите Virtual LAN: Enable;

- Напротив SSID 1 Tag: уберите галочку Tag, поскольку первая точка доступа Office не вынесена в отдельный VLAN;

- Напротив SSID 2 Tag: поставьте галочку Tag и укажите идентификатор 2 - это VLAN идентификатор второй точки доступа HotSpot, вынесенной в отдельный VLAN;

- Нажмите кнопку Apply для применения настроек.

2.4 Настройка LAN

Можно использовать статические или динамические сетевые настройки LAN порта. Мы введем статические настройки сети, чтобы сразу знать, на каком IP адресе будет находиться точка.

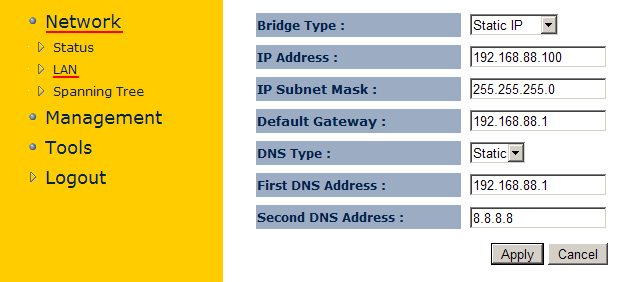

- Откройте меню Network - LAN;

- Bridge Type выбираем Static IP - ввод сетевых настроек вручную;

- IP Address вводим 192.168.88.100;

- IP Subnet Mask указываем маску подсети 255.255.255.0;

- Default Gateway - это IP адрес шлюза. Шлюзом выступает роутер 192.168.88.1;

- First DNS Address указываем первичный DNS сервер 192.168.88.1;

- Second DNS Address вводим альтернативный DNS сервер Google 8.8.8.8;

- Применяем настройки кнопкой Apply.

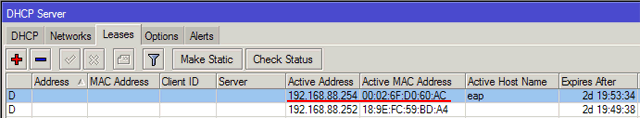

Если вы настроили EnGenius на получение автоматических настроек по DHCP, то после подключения точки доступа к роутеру, нужно посмотреть в роутере, какой IP адрес присвоился точке EnGenius. Это можно сделать в меню IP - DHCP Server на вкладке Leases. Посмотрите по MAC адресу устройства, какой ей присвоен IP адрес.

Теперь можно отключить Wi-Fi точку доступа EnGenius от компьютера и подключить в любой порт роутера MikroTik.

Подключитесь по очереди к Wi-Fi точкам Office и HotSpot, проверьте работу интернета и какие IP адреса присваиваются клиентам.

Описанная задача и процесс настройки разделенной гостевой сети и сети организации часто применяется в кафе, ресторанах, торговых центрах и гостиницах. Надеемся, данная инструкция поможет вам в решении аналогичных задач.

- Звичайна форма

Відгуки про статтю

Почему vlan2, который мы хотим изолировать от сети предприятия, мы пихаем в bridge_main (в общий bridge), а не создаем для него отдельный bridge2, и вешаем на него на отдельный физический порт (eth5 к которому подключим точку wifi) и на нем создаем vlan2? И потом два dchp сервера на двух мостах поднимаем.

У меня Routerboar CRS125-24G-1S,мне надо чтобы с одного порта у меня была другая подсеть для wi-fi,

т.е. на локальных компах сеть 192.168.1.0/24,а с того порта от куда идёт wi-fi 192.168.10.0/24

Сейчас у меня wi-fi получает ip через dhcp,весь пул адресов wi-fi у меня на микротике.

Откройте меню IP - Routes;

Перейдите на вкладку Rules;

Нажмите "красный плюсик";

В поле Src. Address укажите офисную подсеть 192.168.88.0/24;

В поле Dst. Address укажите гостевую подсеть 192.168.10.0/24;

В списке Action выберите unreachable;

Нажмите кнопку OK.

и сети изолировались. То есть я получил то, что хотел без создания вланов. Объясните пожалуйста зачем их было создавать и накосячил ли я, пропустив 90% инструкций?

Я читая статью то-же не мог понять нафига виланы тут, но их право на существование диктуется механикой выбранной точки доступа - она умеет виртуал-ап но не умеет отдельный IP для неё (на сколько понял, в реале не видел эту модель).

Например если взять 951-й тик с wi-fi то всё становится намного проще - создать виртуал-ап, изолировать.

Единственное, маскарадинг для двух подсетей лишний, достаточно одного на всех.

Если так то на этом можно и остановится, никаких более настроек не нужно.

Единственное что можно ещё хотспот задействовать :)

>созданная на базе физической wlan0, может ли считаться вЛаном?

Это IPalias.

так я вот и пытаюсь понять, для чего в статье описаны Вланы в таком случае?

>хотспот задействовать

я что-то не пойму - гостевая открытая сеть, изолированная от основной, с блекджеком и шейпингом - чем не хотспот?

>я что-то не пойму - гостевая открытая сеть...

Она безлимитная и на неё сядет какой нить карлсон и будет без прерывно сосать инет, шейпинг понапрасну грузить проц.

Если поднять ХотСпот то можно ограничить сессию гостя например до часа и банить его потом на сутки :)

я думаю это не самое подходящее решение для публичного вайфая на азс. тем более в рабочем режиме проц грузится на 3-4%. Пока что карлсонам выделено 10 мегабит на всех. в дальнейшем, по мере понимая системы и наличия свободного времени, буду изыскивать альтернативные способы.

Т.е. нужно микротик подключить к офисной сети (скорее для доступа к готовму лану в офисной сети и гостевому вайфаю), в LAN все есть.